[화이트페이퍼=한상현 기자] 숙박 O2O 서비스 여기어때 홈페이지 취약점이 개인정보 유출 사태를 촉발한 것으로 밝혀졌다. 정부는 여기어때를 운영하는 위드이노베이션에 과징금 등 행정처분을 할 예정이다.

방송통신위원회와 미래창조과학부는 지난달 7일에서 17일까지 발생한 위드이노베이션 개인정보 유출 침해사고 관련 '민관합동조사단(이하 조사단)'의 조사 결과를 26일 발표했다.

이번 조사는 위드이노베이션 서비스 이용고객을 대상으로 총 4817건의 '협박성 음란문자(SMS)'가 발송되면서 확인된 개인정보 유출 침해사고에 대한 신속한 대응과 사고 원인 분석을 통한 유사 피해 재발 방지 등을 위해 실시됐다.

조사단은 확보한 사고 관련자료 분석 및 재연을 통해 해킹의 구체적인 방법 및 절차, 개인정보 유출규모 등을 확인했다.

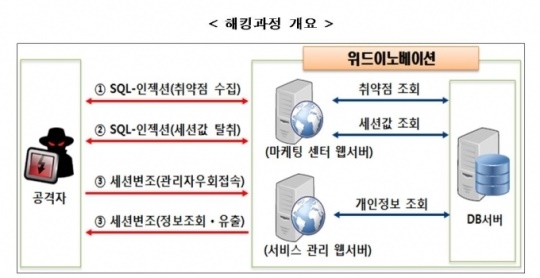

해커는 '여기어때 마케팅센터 웹페이지'에 SQL 인젝션 공격을 통해 DB에 저장된 관리자 세션값(사용자 고유 식별 값)을 탈취했다. SQL 인젝션은 데이터베이스에 대한 질의값을 조작해, 정상적인 자료 이외에 해커가 원하는 자료까지 데이터베이스로 부터 유출 가능한 공격기법이다.

탈취한 관리자 세션값으로 외부에 노출된 '서비스 관리 웹페이지'를 관리자 권한으로 우회 접속하고(세션변조 공격), 예약정보, 제휴점정보 및 회원정보를 유출한 것으로 조사됐다.

이를 통해 해커는 서비스 관리 웹페이지에서 제공하는 메뉴를 이용해 제휴점정보(EXCEL) 및 예약내역(CSV)은 파일로, 회원가입정보는 화면조회를 통해, 개인정보(중복제거) 총 99만584건을 유출한 것으로 조사됐다.

위드이노베이션 홈페이지에는 비정상적인 DB 질의에 대한 검증절차가 없어 SQL 인젝션 공격에 취약한 웹페이지가 존재했다. 탈취된 관리자 세션값을 통한 우회접속(세션변조 공격)을 차단하는 체계가 없는 것으로 확인됐다.

조사단은 위드이노베이션 침해사고 조사과정에서 발견된 문제점을 개선할 수 있도록 조사결과 및 개선사항 공유 등 보안강화 기술지원과 함께 위드이노베이션 홈페이지 대상으로 취약점 점검을 실시한다.

아울러 민감한 정보를 다루는 200여개 O2O 서비스 기업에 대해 유사 피해를 차단하고 보안성을 높이기 위하여 기업의 신청을 받아 보안취약점 점검 및 기술지원을 13일부터 실시했다.

방통위는 해당 업체의 개인정보 보호조치 위반 사항에 대해서는 '정보통신망 이용촉진 및 정보보호 등에 관한 법률'에 따라 과징금 부과 등 행정처분할 예정이다. 조속한 시일 내에 관련 업계를 대상으로 개인정보보호를 위한 교육 및 기술적·관리적 보호조치 준수 여부에 대한 일제 점검을 추진할 계획이다.